Firesheep: una llamada de atención muy necesaria

Se ha escrito ya mucho sobre Firesheep, la extensión con la que Eric Butler ha alborotado la escena de la seguridad, pero no quería dejar de tratar un tema que me parece sumamente interesante y sobre el que me consta que muchos lectores tienen un conocimiento limitado. De hecho, llegué a sugerir a mis amigos de Security by Default que escribiesen una FAQ práctica sobre el tema, para poder referenciarla con propiedad adecuadamente, entrada que tuvieron el detalle de escribir.

Se ha escrito ya mucho sobre Firesheep, la extensión con la que Eric Butler ha alborotado la escena de la seguridad, pero no quería dejar de tratar un tema que me parece sumamente interesante y sobre el que me consta que muchos lectores tienen un conocimiento limitado. De hecho, llegué a sugerir a mis amigos de Security by Default que escribiesen una FAQ práctica sobre el tema, para poder referenciarla con propiedad adecuadamente, entrada que tuvieron el detalle de escribir.

Antes de nada: ¿de que va Firesheep? Es la iniciativa de un programador, Eric Butler, al ver las condiciones de inseguridad que muchos servicios web ofrecen a sus usuarios: la mayoría de los servicios web funcionan a través de conexión estándar no cifrada, o como mucho, cifran únicamente el momento del login. Ante una petición, envían una respuesta, el usuario envía su nombre y contraseña, se graba una cookie en el ordenador del usuario, y esa cookie es utilizada para todas las peticiones futuras. Por seguridad, esa cookie debería ser mantenida en secreto, pero en la mayoría de las ocasiones, no se hace así. Ante el coste extra y la complejidad de ofrecer cifrado en todas las comunicaciones con los usuarios, muchos servicios web optan por una actitud pasiva, poniendo a sus usuarios en un evidente riesgo de mal uso intencionado de dichos servicios por parte de terceras personas. El problema, lógicamente, surge cuando un usuario se conecta a través de una WiFi pública, y "grita" su cookie en ella a disposición de cualquiera que simplemente se ponga a escuchar. La presentación de Eric en el ToorCon de San Diego, titulada "Hey, Web 2.0: start protecting user privacy instead of pretending to" es perfectamente clara y elocuente en ese sentido, además de dar explicaciones al alcance de cualquiera.

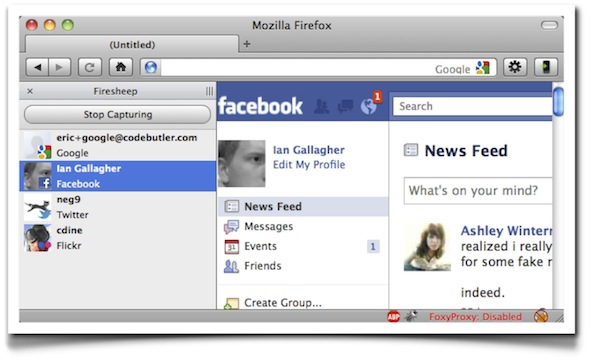

¿Que hizo Eric Butler? Simplemente, crear una herramienta sencillísima que, instalada sobre Firefox, permite monitorizar que usuarios están conectados a una página insegura a través de una red abierta y, una vez localizado el usuario que nos interesa, permite capturar los datos que intercambia con dicha página, hacer login como él, y por tanto, publicar como él en esos servicios. En mi caso, me di cuenta de la peligrosidad del tema cuando me hicieron una demostración rápida: un procedimiento completamente sencillo, rápido, y al alcance de cualquiera. Con Firesheep, simplemente, ya no estamos seguros en ninguna WiFi compartida. A no ser, por supuesto, que tomemos precauciones, cuestión que pasa a tener una importancia fundamental.

Es importante reivindicar a Eric Butler: lo que pretendía con su herramienta no era facilitar la vida a quienes ya sabían hacer mediante otros procedimientos lo mismo que la herramienta hace de manera simple, sino llamar la atención sobre un riesgo evidente y hacerlo comprensible a los usuarios para que tomen conciencia de ello. Lo que realmente quería era materializar, tangibilizar o hacer visible un riesgo que estaba ahí. Y en ese sentido, lo ha hecho muy bien. De hecho, servicios como el Hotmail/Live Mail de Microsoft han anunciado ya la pronta adopción de cifrado completo a raíz del desarrollo de Firesheep, y se espera que otros servicios lo anuncien próximamente. Gmail ya ofrecía ese nivel de seguridad desde el pasado enero.

¿Precauciones? DEBES tomarlas. No puedes correr el riesgo de que alguien que esté en la misma red que tú – ese compañero de trabajo "simpático", una persona que asiste a la misma conferencia que tú, alguien que se encuentre en la misma sala que tú en una estación de trenes o aeropuerto, etc. – pueda hacer login como tú en páginas como Amazon, Dropbox, Evernote, Facebook, Flickr, Foursquare, Google, Gowalla, Windows Live, Twitter, WordPress, Yahoo! y muchas más. Las posibilidades que puede tener alguien utilizando tu identidad en algunas de esas páginas van desde lo gracioso hasta lo peligroso, según las intenciones que pueda tener esa persona. Y sin duda, es algo que debes evitar.

El desarrollo de Firesheep nos lleva a la necesidad de entender mejor lo que hacemos cuando nos conectamos a Internet en una red abierta. La importancia, por ejemplo, de navegar con una VPN, o de solicitar conexión SSL en aquellas páginas que la ofrezcan y permanecer atento para que dicho cifrado se mantenga a lo largo de toda la conexión (Facebook, por ejemplo, permite acceder con https, pero cambia la conexión a http si el usuario, en lugar de recargar la totalidad de la página, pulsa algún vínculo en ella).

La lección es clara: si vas a conectarte en redes inalámbricas abiertas, toma precauciones. De hecho, las precauciones no deben limitarse únicamente a ese tipo de entornos: las redes físicas también son susceptibles de captura mediante otro tipo de herramientas, lo que incrementa la necesidad de ir tomando cada vez más conciencia de la necesidad de monitorizar nuestra seguridad. Esa dosis adicional de precaución que estamos obligados a tomar a partir del momento en que una herramienta simple como Firesheep está disponible es un pequeño precio a pagar a cambio de disponer de una red más segura. Nos permitirá actuar con más conocimiento de causa y más sentido común en la red. Pero no lo pospongas, no pienses "eso no me va a pasar a mí" ni "por una vez no pasa nada", ni "eso son paranoias de los expertos en seguridad". El riesgo es real, existe ya, y las herramientas están al alcance de cualquiera. Protégete.

Fuente:Difundan libremente este artículo

CONSULTEN, OPINEN , ESCRIBAN .

Saludos

Rodrigo González Fernández

Diplomado en "Responsabilidad Social Empresarial" de la ONU

Diplomado en "Gestión del Conocimiento" de la ONU

www.consultajuridica.blogspot.com

www.el-observatorio-politico.blogspot.com

www.lobbyingchile.blogspot.com

www.calentamientoglobalchile.blogspot.com

www.respsoem.blogspot.com

CEL: 93934521

Santiago- Chile

Soliciten nuestros cursos de capacitación y consultoría en LIDERAZGO - GESTION DEL CONOCIMIENTO - RESPONSABILIDAD SOCIAL EMPRESARIAL – LOBBY – ENERGIAS RENOVABLES , asesorías a nivel nacional e internacional y están disponibles para OTEC Y OTIC en Chile

No hay comentarios.:

Publicar un comentario